すべてのシステム、すべてのデバイス、1つのエンドポイントソリューション

.webp?width=200&height=200&name=download%20(2).webp)

.webp?width=200&height=200&name=download%20(3).webp)

.webp?width=200&height=200&name=download%20(4).webp)

.webp?width=200&height=200&name=download%20(5).webp)

.webp?width=200&height=200&name=download%20(6).webp)

.webp?width=200&height=200&name=download%20(7).webp)

.webp?width=200&height=200&name=download%20(8).webp)

.webp?width=200&height=200&name=download%20(9).webp)

.webp?width=200&height=200&name=download%20(10).webp)

.webp?width=200&height=200&name=download%20(11).webp)

.webp?width=200&height=200&name=download%20(12).webp)

.webp?width=200&height=200&name=download%20(13).webp)

.webp?width=200&height=200&name=download%20(14).webp)

.webp?width=200&height=200&name=download%20(1).webp)

.webp?width=200&height=200&name=download%20(2).webp)

.webp?width=200&height=200&name=download%20(3).webp)

.webp?width=200&height=200&name=download%20(4).webp)

.webp?width=200&height=200&name=download%20(5).webp)

.webp?width=200&height=200&name=download%20(6).webp)

.webp?width=200&height=200&name=download%20(7).webp)

.webp?width=200&height=200&name=download%20(8).webp)

.webp?width=200&height=200&name=download%20(9).webp)

.webp?width=200&height=200&name=download%20(10).webp)

.webp?width=200&height=200&name=download%20(11).webp)

.webp?width=200&height=200&name=download%20(12).webp)

.webp?width=200&height=200&name=download%20(13).webp)

.webp?width=200&height=200&name=download%20(14).webp)

.webp?width=200&height=200&name=download%20(1).webp)

エンドポイント機能

軽量な単一エージェント

登録時にインストールされ自動更新される軽量エージェントでMacとWindowsデバイスを管理。展開を加速し、メンテナンスを削減します。

割り当てマップ

ビジュアルマップで競合のない構成を設計。柔軟な条件付きロジックでアプリと設定を割り当て、精密に展開します。

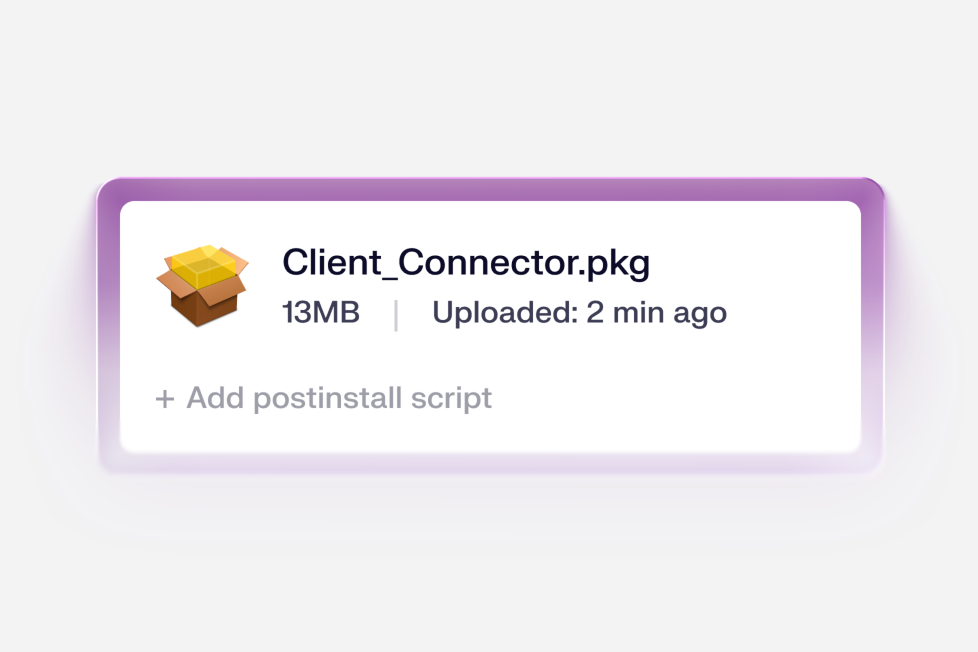

アプリ配布

Auto Apps、社内パッケージ、Custom Apps、Google Play、Apple App Storeなど、複数の配布方法でアプリケーションを展開します。

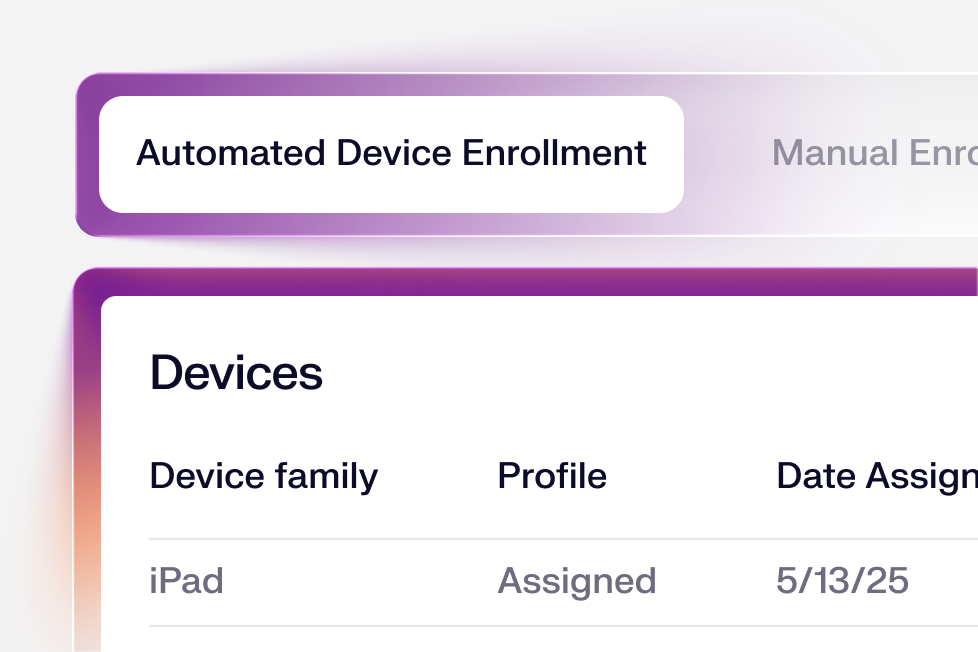

登録

単一ポータルから数秒で任意のデバイスを登録。Iruは適切なアプリ、設定、セキュリティコントロールを即座に適用し、すぐに業務を開始できます。

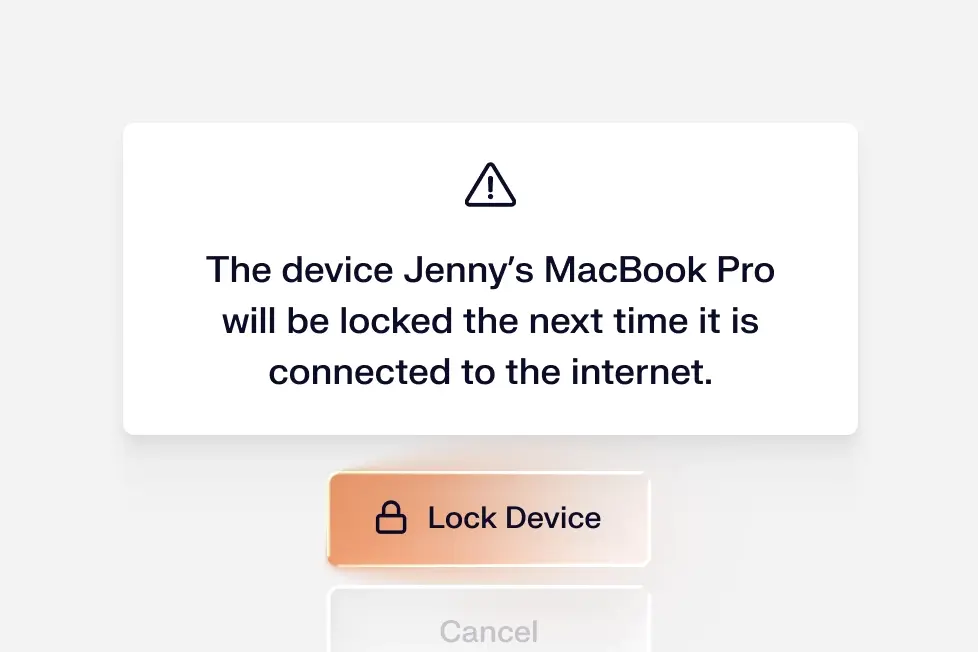

セキュリティコントロール

ネイティブ管理フレームワークを通じて重要なセキュリティ設定を適用し、暗号化の有効化、ファイアウォールの設定、データ漏洩の防止などを行います。

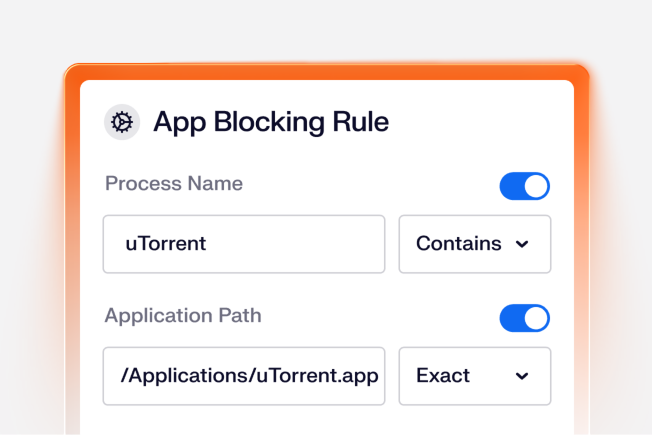

アプリブロック

エンドポイント全体で未承認または安全でないアプリの使用を防止し、リスクと露出を軽減します。

Auto Apps

キュレーションされたアプリライブラリで、MacとWindowsの一般的なビジネスアプリを最新の状態に保ちます。Iruはサイレント更新をスケジュールし、ユーザーに事前通知し、必要に応じて強制適用します。

セルフサービス

エンドユーザーが承認されたアプリのインストール、スクリプトの実行、リソースへのリンクを行えるようにします。セルフサービスはブランドやMac・Windowsの外観に合わせてカスタマイズできます。

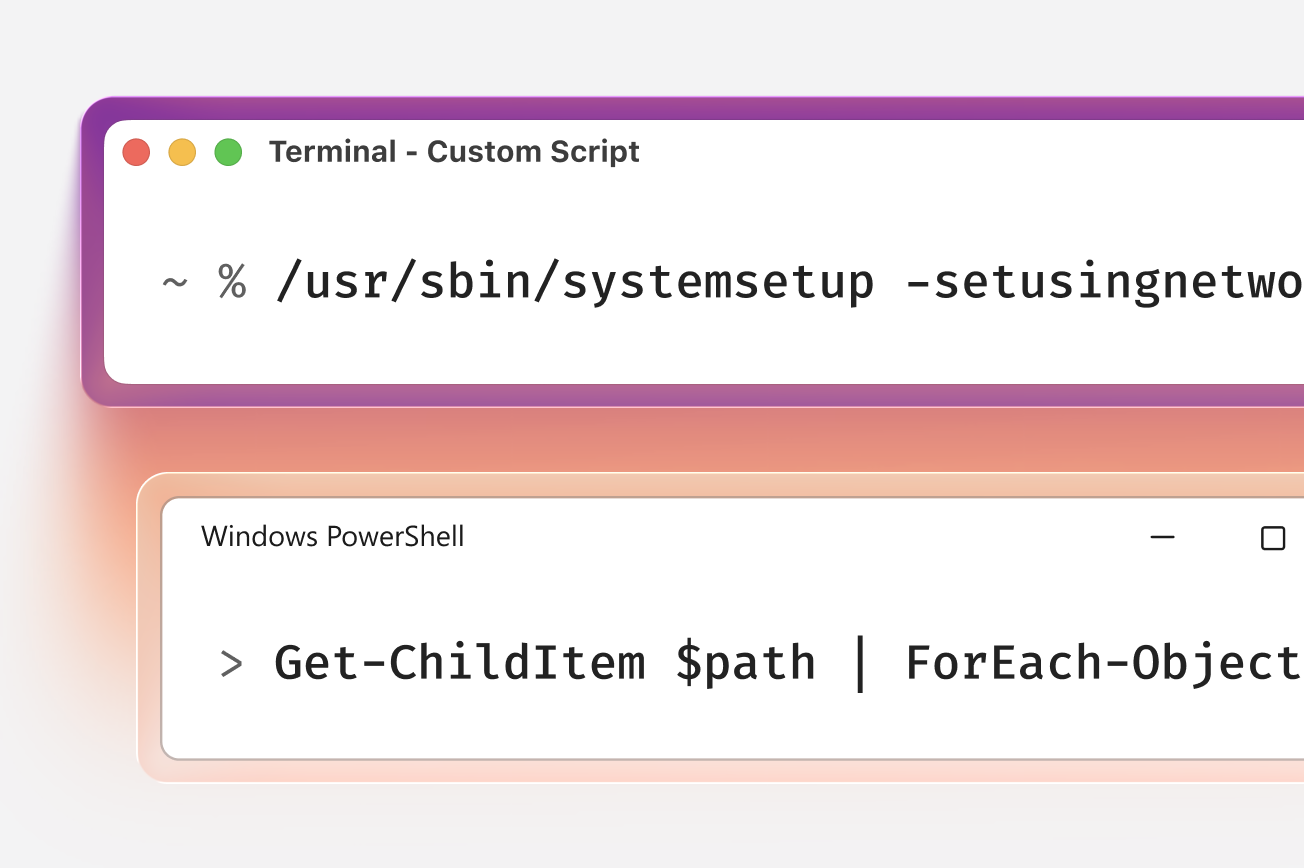

カスタムスクリプト

ネイティブのデバイス管理コントロールを超えて、独自の要件を自動化する柔軟な方法を提供します。

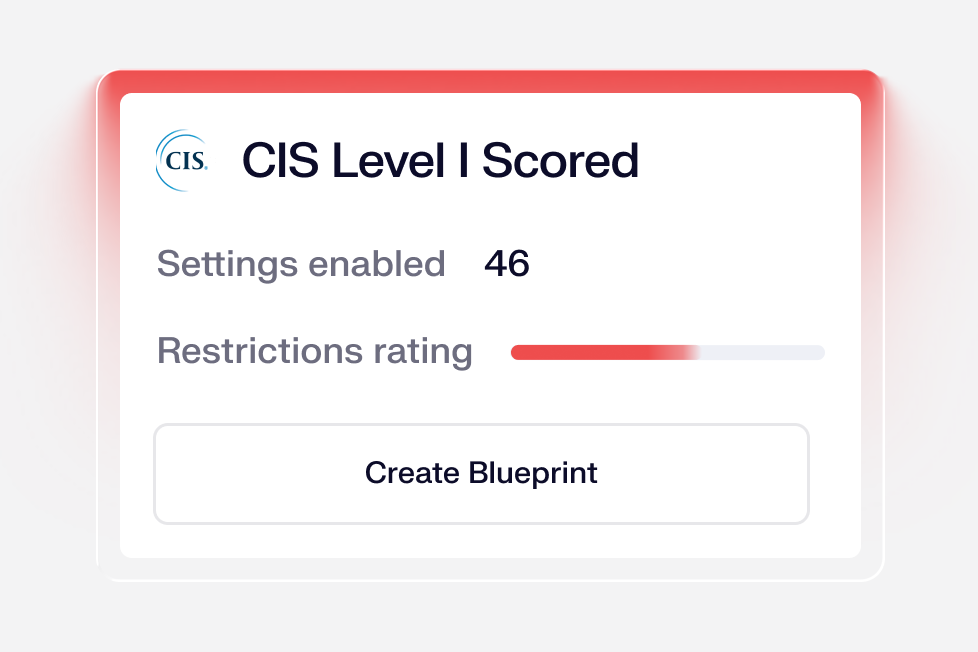

セキュリティテンプレート

数十の事前設定されたセキュリティコントロールを含むワンクリックテンプレートで、Macコンピューターを CISレベル1またはレベル2のセキュリティベンチマークに準拠させます。

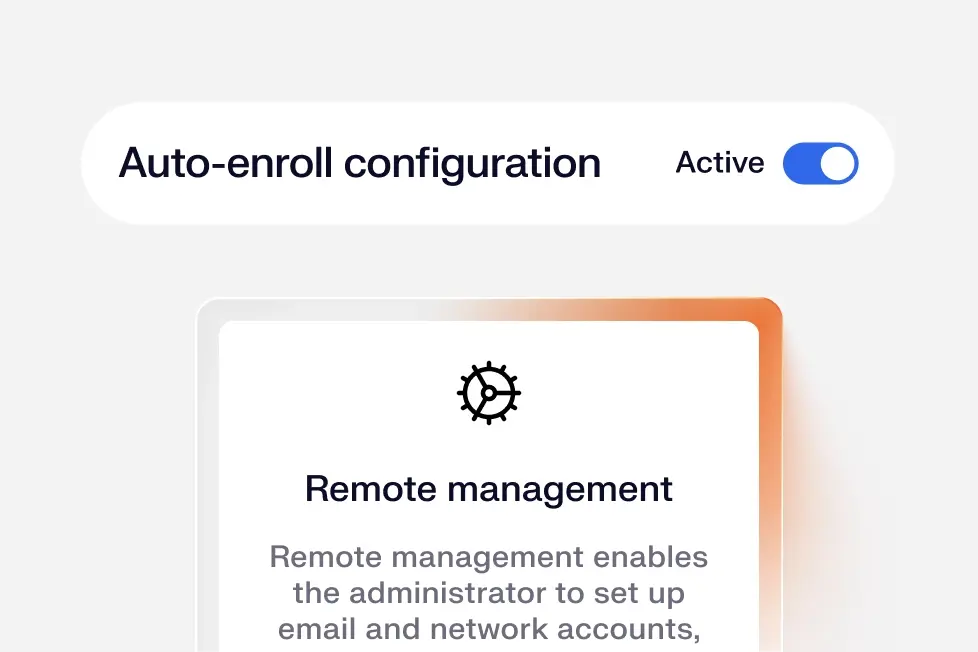

ゼロタッチ展開

ITがデバイスに物理的に触れることなく、新入社員のAppleデバイスを即座にリモートでセットアップおよび構成します。

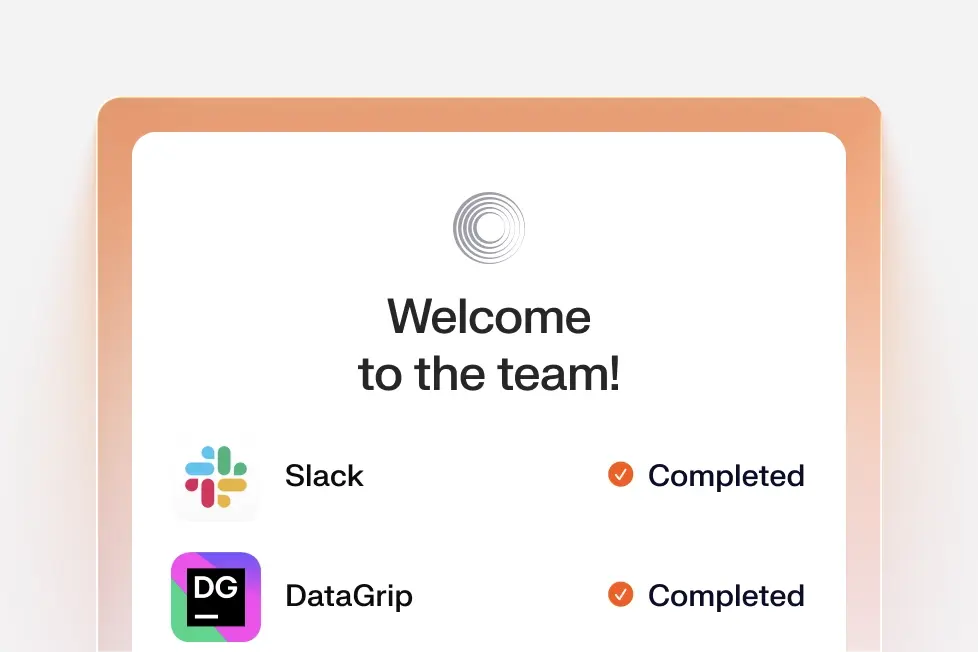

Macオンボーディング

新品のMacにアプリがインストールされ、設定が適用される様子を表示する、洗練された初日体験を作成します。

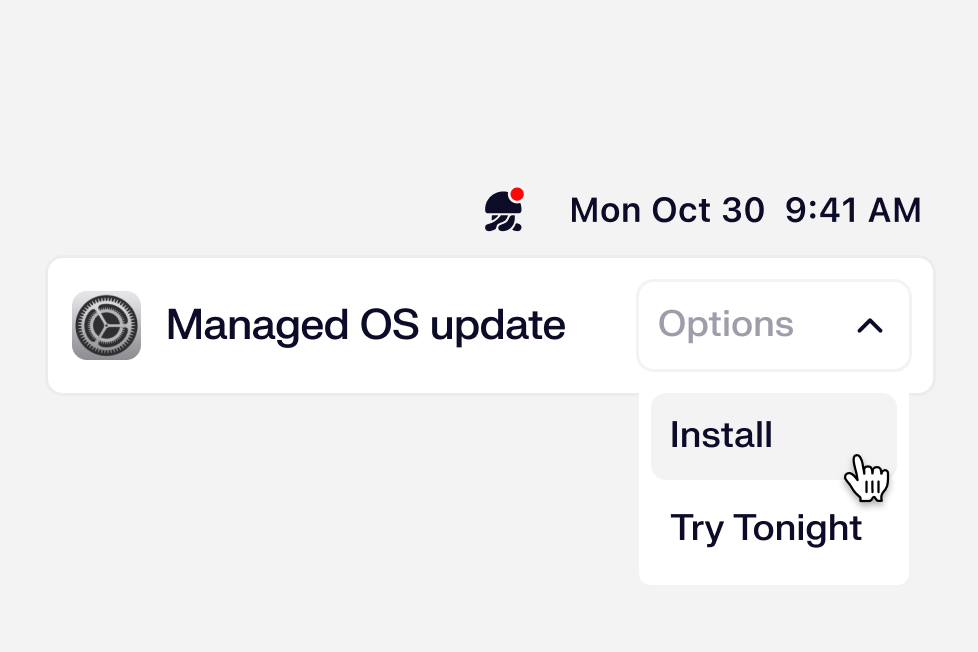

マネージドOS

すべてのAppleデバイスのOS更新を自動化します。更新適用の期限を設定し、Iruにユーザー体験の管理を任せましょう。

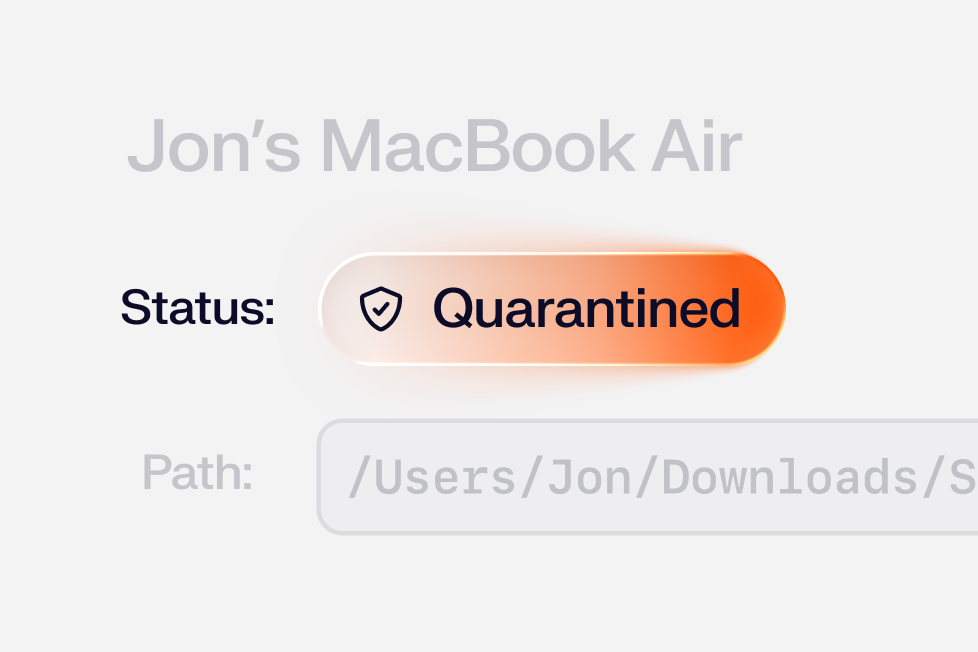

ファイル検出

AI強化されたファイル分析がマルウェアや不要なプログラムを阻止。Iruセキュリティリサーチチームとグローバル脅威フィードによってサポートされています。

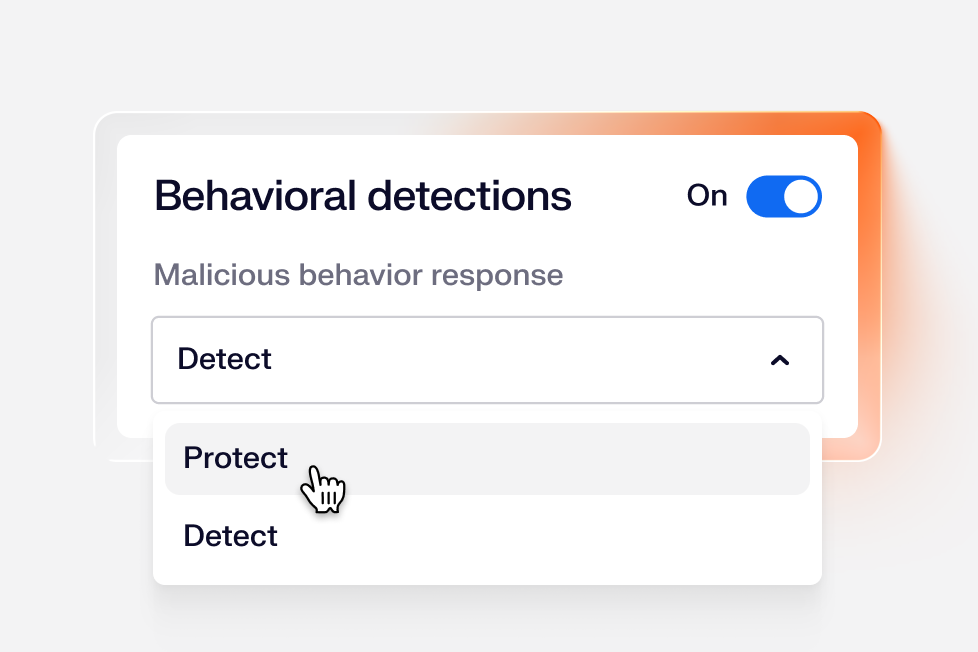

行動検出

リアルタイムのプロセス監視がプロセスチェーンとコマンドライン活動を追跡し、新しい攻撃を早期に検出して横方向移動を迅速に阻止します。

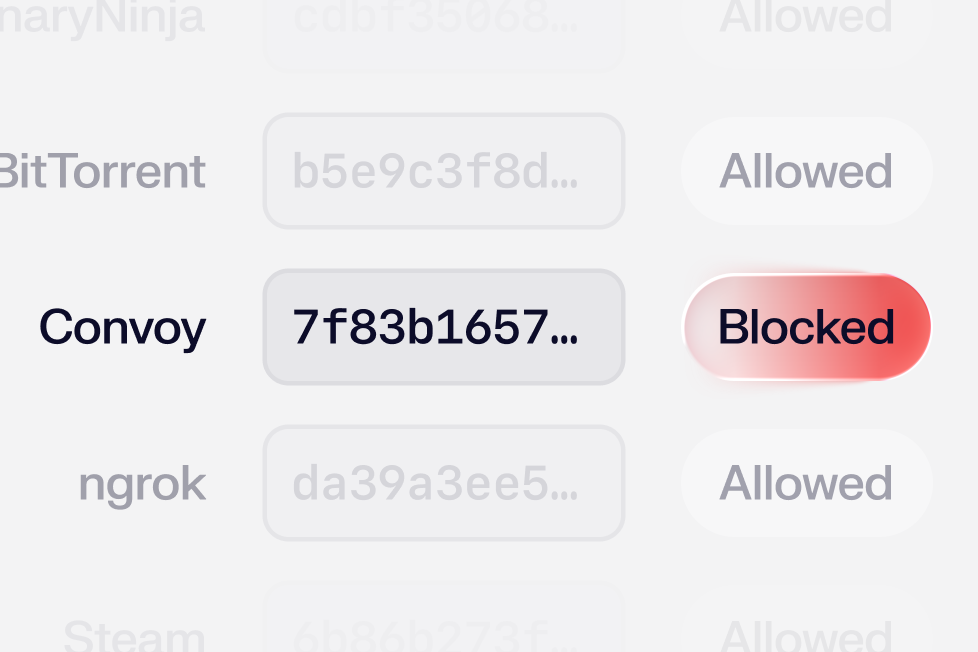

許可とブロック

ハッシュ、パス、または発行元でファイルを許可またはブロック。許可されたアイテムは無視され、ブロックされたアイテムは検出と隔離をトリガーします。

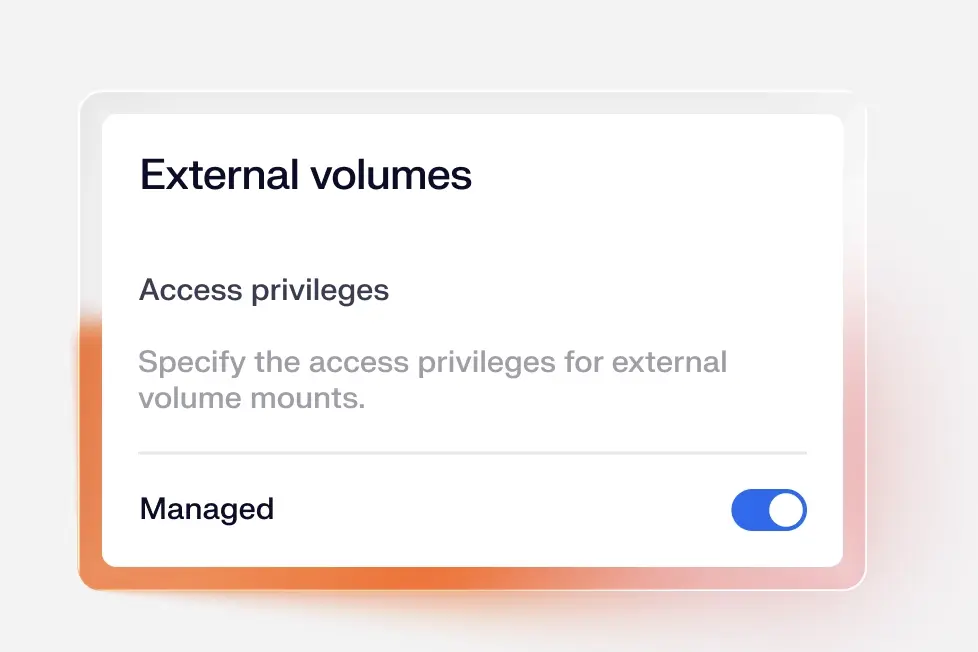

ストレージコントロール

USBドライブ、DMG、SDカード、サーバー共有に対する暗号化とアクセス許可コントロールでリムーバブルメディアとネットワークボリュームをロックダウンします。

Amazon S3統合

EDRイベントとテナントアクティビティログをAmazon S3バケットにストリーミングし、SIEM取り込み、詳細分析、ワークフロートリガーに活用します。

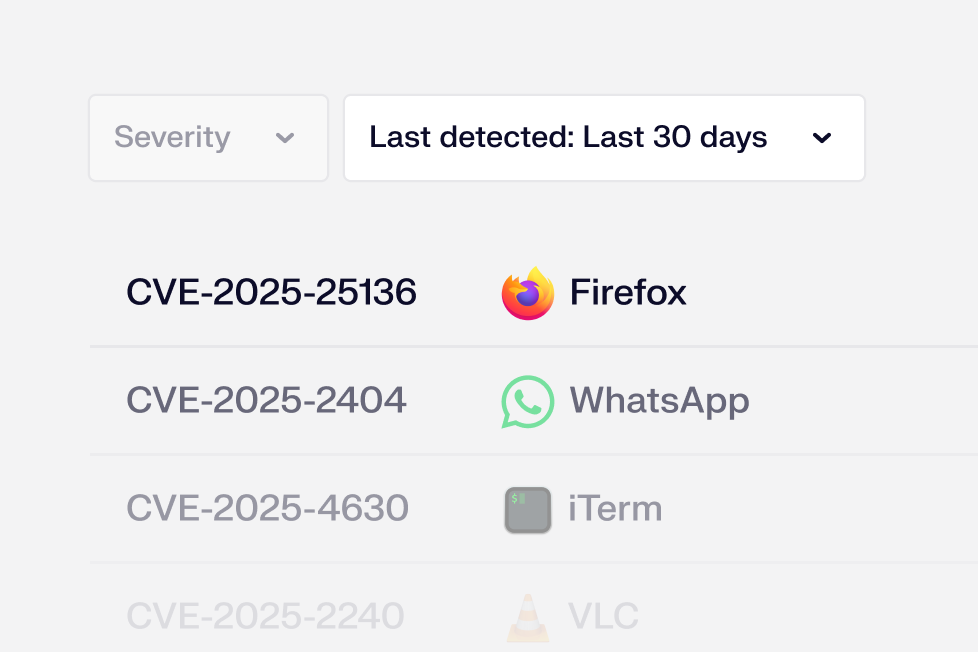

脆弱性ビュー

セキュリティ体制に影響を与えている内容を一目で把握。柔軟なソートとフィルタリングで、重要な箇所に修復を集中できます。

脆弱性影響分析

影響を受けるソフトウェアバージョン、影響範囲、必要な修正を把握し、決定的に行動してリスクを軽減します。

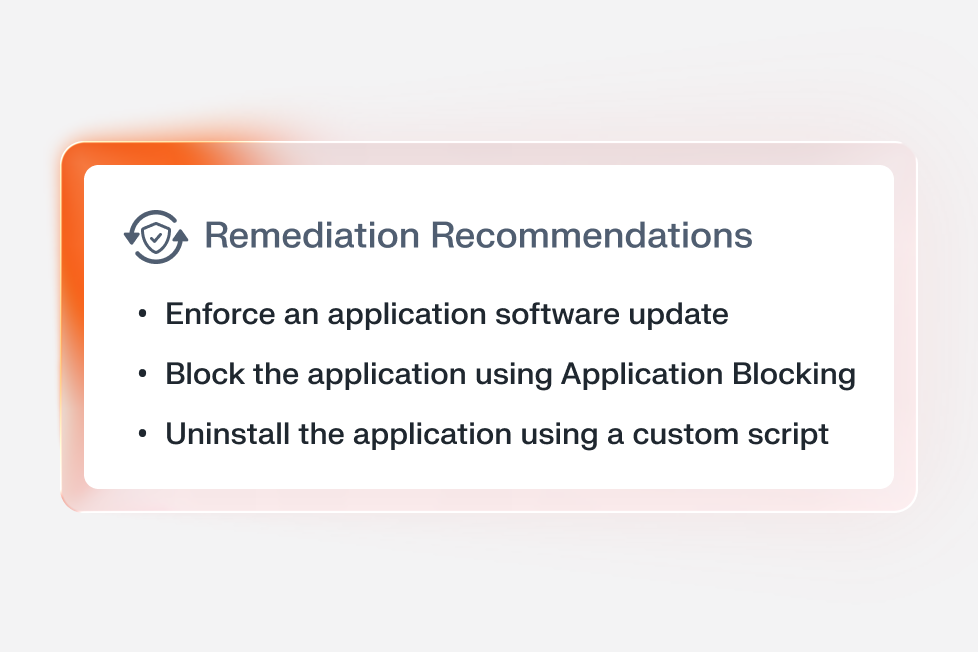

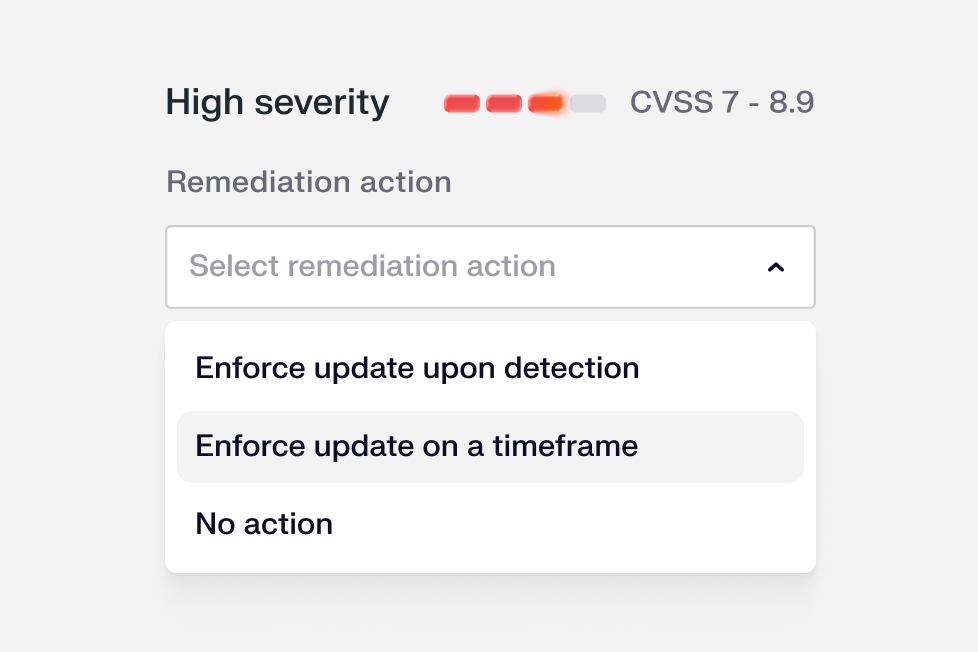

脆弱性対応

IruのAuto Appカタログにある200以上のアプリに対して自律的な対応で高速更新をトリガー。Mac対応済み、Windows近日対応予定。

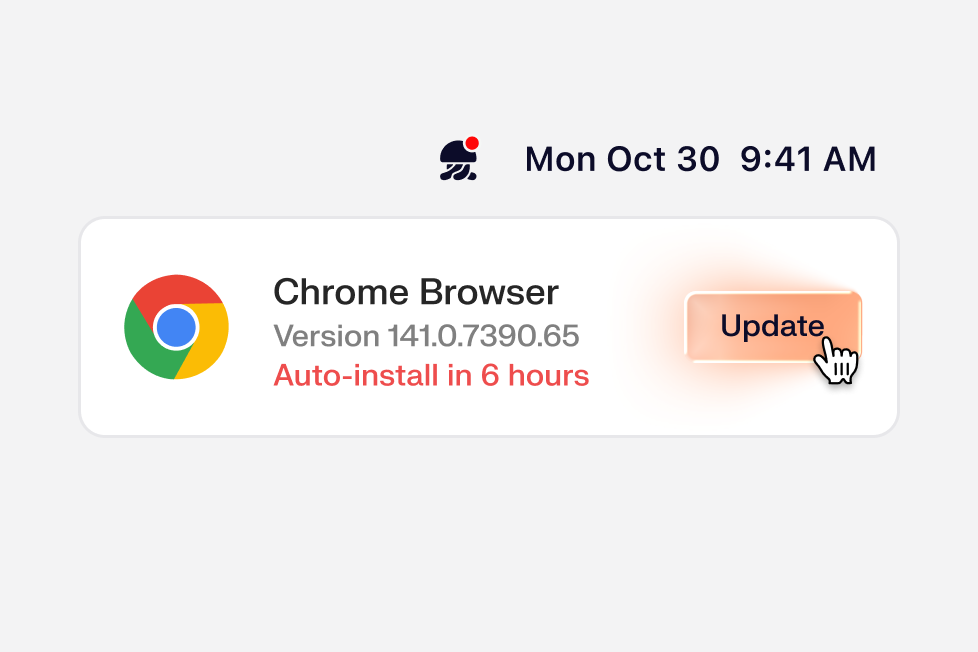

インテリジェントな更新管理

Auto Appsエンジンを使用して、Iruはアプリが閉じているときにサイレント更新し、期限前にユーザーに通知。セキュリティと生産性のバランスを取ります。

1時間ごとのインベントリ更新

AppleとWindowsのデバイス管理およびセキュリティフレームワークへのIruパイプラインを通じて、ソフトウェアの変更を継続的に検出します。

デザインで統一。AI時代のために。

Iru AIは、ID、エンドポイント、およびコンプライアンスを横断して、舞台裏でエージェントのグリッドを接続するようにゼロから設計されています。Iru Context Model を採用することで、ユーザー、アプリ、およびデバイスを理解し、組織全体で安全かつインテリジェントに、そしてコンテキストに沿って行動します。

移行が簡単に

専任のサポートと専用ツールにより、IT・セキュリティチームはレガシー・ベンダーからの乗り換えを中断することなく行うことができ、ダウンタイムなしに複雑さを軽減し、セキュリティ体制を改善することができます。

.png?width=300&height=300&name=Logo%20(3).png)